Une fuite de livraison de nourriture démasque les agents de sécurité russes

Le géant russe de la technologie Yandex a blâmé l’un de ses employés pour le piratage et la fuite ultérieure de données de Yandex Food, un service de livraison de nourriture populaire en Russie.

Parmi les nombreux utilisateurs concernés figurent des agents des services de sécurité et de l’armée russes, qui, dans plusieurs cas, ont même commandé de la nourriture sur leur lieu de travail en utilisant leurs adresses e-mail officielles.

Cette fuite comprend les e-mails des utilisateurs, un grand nombre de numéros de téléphone, d’adresses et de commandes passées sur la plate-forme. L’organisme de surveillance des médias d’État russes Roskomnadzor a fortement tenté de bloquer sa prolifération.

Certains enquêteurs ont déjà découvert des pistes d’enquêtes sur la corruption de cette fuite de données, à savoir l’appartement de 170 millions de roubles (~ 2 millions de dollars) de la « fille secrète » du président russe Vladimir Poutine(La « fille secrète » de Poutine disparait après avoir fait des révélations sur sa mère – MEDIASPOST)

Des personnes ont analysés les données pour vérifier leur authenticité et découvrir de nouvelles pistes d’enquête. En croisant les points de données de cette fuite vers des sources indépendantes, y compris des profils de médias sociaux et d’autres bases de données divulguées, celles-ci peuvent confirmer qu’elle est effectivement authentique. Cependant, comme pour la plupart des fuites de données, la grande majorité de ces informations n’ont pas d’objectifs de recherche légitimes, nous ne sommes donc pas liés aux données elles-mêmes. Les détails personnels ont été masqués dans des captures d’écran tout au long de cet article.

Ces personnes n’ont utilisé cette fuite que pour explorer davantage d’informations sur les sujets des enquêtes précédentes – dont beaucoup sont membres des services de sécurité et de l’armée russes.

Qu’y a-t-il dans la fuite?

La partie principale de la fuite de données comprend des informations de commande, ainsi que certaines informations personnelles collectées auprès de l’utilisateur. Ceux-ci incluent leur identifiant Yandex.Food, leur adresse, leurs coordonnées, leurs instructions de livraison, leurs informations de facturation et leurs métadonnées.

Une adresse recherchée est la rue Dorozhnaya 56 à Moscou. Cette installation est liée à la Garde nationale russe (Rosgvardia), qui a été active dans l’invasion de l’Ukraine.

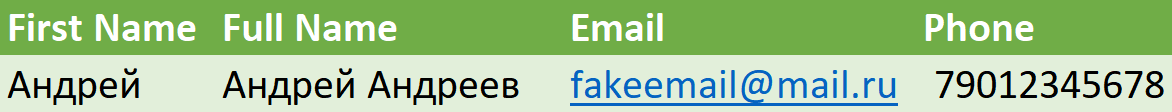

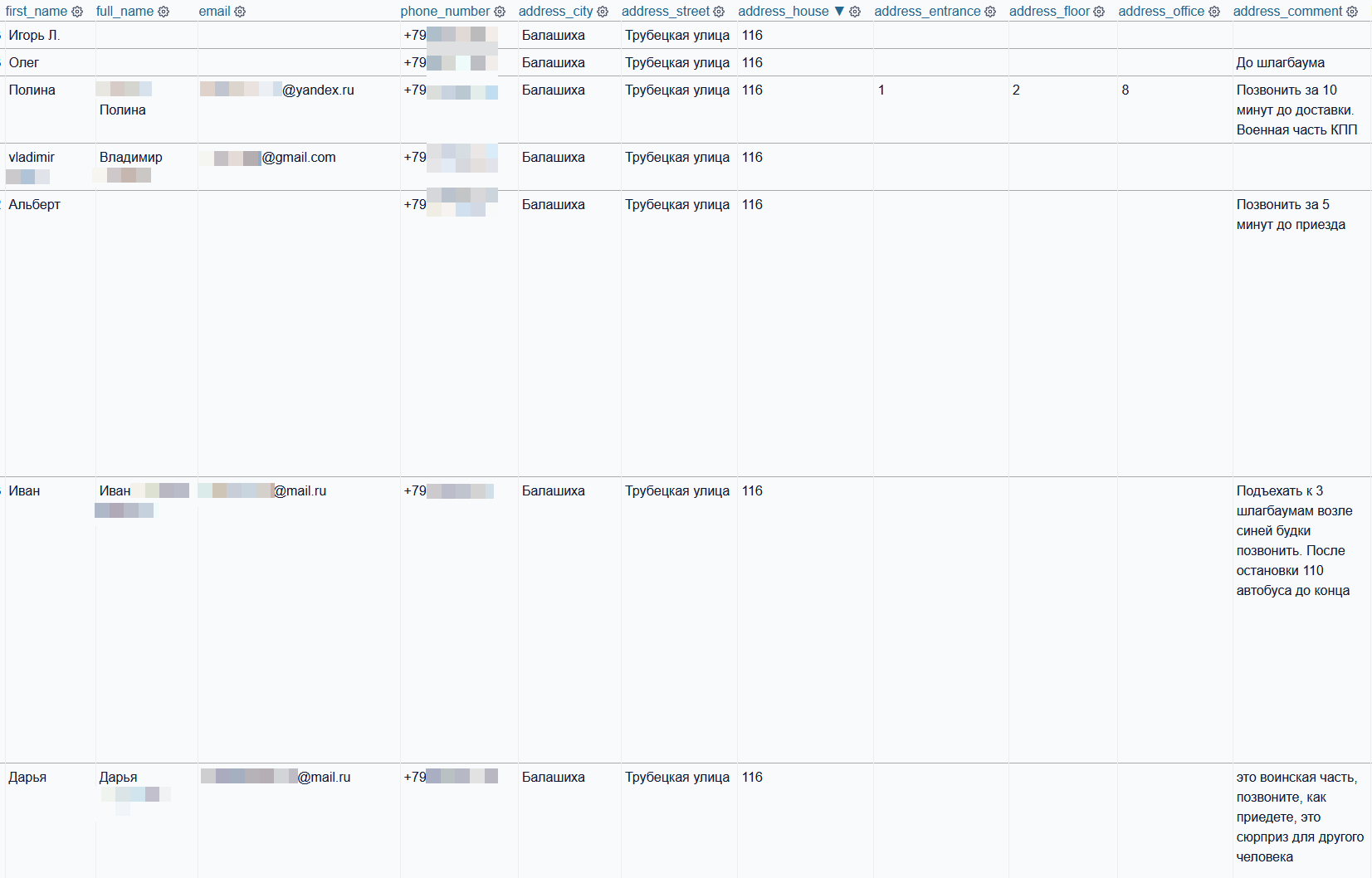

Tout d’abord, voici un exemple de la façon dont les détails personnels des utilisateurs qui ont commandé de la nourriture sont affichés dans la fuite.

Le prénom est un champ obligatoire, mais le nom complet est souvent laissé vide. Ci-dessous, un Andrey Andreyev fictif a passé leur commande. Le champ d’e-mail est également facultatif, bien que le numéro de téléphone soit obligatoire. Dans certains cas, les données utilisateur avec le numéro de téléphone, le nom et l’adresse e-mail seront incluses même si une commande n’a pas été passée, probablement à partir du moment où un utilisateur s’est inscrit mais n’a pas passé de commande sur l’application.

Données contenant des informations personnelles génériques, à des fins d’illustration

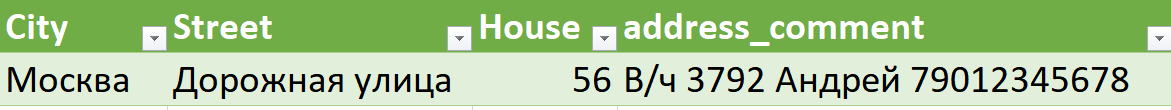

L’adresse de livraison est également incluse – à ne pas confondre avec l’adresse du domicile de l’utilisateur, qui n’est pas incluse dans ces données – avec les instructions de livraison qui l’accompagnent. Ces instructions de livraison, détaillées plus loin dans cet article, sont quelques-uns des points de données les plus fascinants de cette fuite.

Dans le cas ci-dessous, montrant les données d’adresse et d’instruction de livraison qui reflètent une commande réelle de Yandex.Food, le client a spécifié que la commande est envoyée à l’unité militaire 3792 et qu’il doit appeler le numéro indiqué à son arrivée pour la récupérer à la porte d’entrée. Ce numéro d’unité militaire correspond au 681e régiment spécial motorisé de Rosgvardia.

Entrée d’une commande envoyée à une base rosgvardia, avec numéro de téléphone dépersonnalisé et nom à des fins d’illustration

Les champs finaux sont la latitude et la longitude de l’utilisateur au moment de la commande, le montant facturé pour la commande (738 roubles, ce qui équivaut à environ 8,76 $ US), le système d’exploitation ou le navigateur utilisé, l’heure de la commande et enfin tout commentaire de l’utilisateur concernant un code de porte.

Pour les chercheurs, les coordonnées sont probablement le seul champ utile ici, car les coordonnées correspondent généralement à l’adresse de livraison. Dans ce cas, ils coïncident avec l’adresse Dorozhnaya 56 à Moscou.

Saisie d’une commande envoyée à une base Rosgvardia, avec des données de système d’exploitation dépersonnalisées

La grande majorité de ces données concernent des citoyens russes ordinaires dont les habitudes de commande ne sont pas extrêmement utiles pour la recherche d’investigation. Cependant, le ciblage spécifique des adresses, des numéros de téléphone, des noms et des notes dans les instructions de livraison a indiqué aux chercheurs des pistes intéressantes.

GRU à MFA ?

Nous avons recherché dans les numéros de téléphone de la fuite une série d’individus liés au GRU, le service de renseignement militaire russe, que nous avons découverts au cours des dernières années.

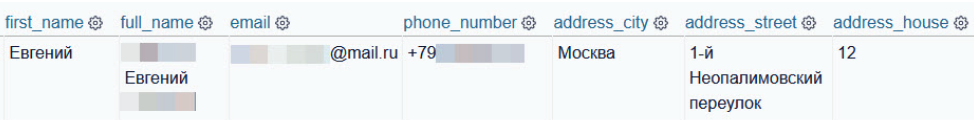

L’un de ces chiffres concerne un homme nommé Yevgeny qui était lié à l’Académie du GRU et était un contact de l’officier de haut rang du GRU Andrei Ilchenko. Après avoir cherché son numéro de téléphone, nous avons trouvé une commande qu’il a passée au 1er Neopalimovsky Lane 12 à Moscou. Cette adresse est répertoriée publiquement comme appartenant au service consulaire du ministère des Affaires étrangères. D’autres recherches sur cet individu grâce à la fuite d’informations sur l’immatriculation des véhicules de l’oblast de Moscou ont révélé une plaque d’immatriculation à une voiture de luxe, qui a été photographiée à Kiev en 2019.

On ne sait pas si Yevgeny est toujours lié au GRU ou s’il a un nouvel emploi au MFA, mais grâce aux informations révélées dans sa commande de livraison de nourriture, il est devenu possible de creuser davantage dans ses activités récentes.

Informations utilisateur pointant vers un bâtiment du ministère des Affaires étrangères

Interlocuteur du CSF identifié

Au cours d’une enquête sur l’empoisonnement d’Alexeï Navalny par une équipe d’officiers du FSB, nous avons analysé de nombreux appels passés par des numéros de téléphone liés à ceux qui effectuent et planifient l’opération.

Un numéro qui a fait surface assez souvent était à un institut de recherche à Doubna, une banlieue nord de Moscou. Nous n’avons pas été en mesure d’identifier le propriétaire de ce numéro de téléphone jusqu’à ce que nous le recherchions dans la fuite Yandex.Food, qui révélait le nom de cette personne, qui parlait fréquemment avec les officiers du FSB qui planifiaient l’empoisonnement de Navalny. On ne sait pas exactement quel rôle cette personne a joué dans l’organisation et l’exécution de l’empoisonnement de Navalny, mais il était au téléphone avec l’un des membres de l’équipe du FSB la nuit de l’empoisonnement et le lendemain matin lorsque Navalny a été redirigé vers Omsk.

De plus, il a utilisé son adresse e-mail professionnelle lors de son inscription au service, indiquant clairement qu’il s’agit de la même personne et pas seulement d’un numéro de téléphone recyclé avec un nouveau propriétaire.

Identités militaires et des services de sécurité

L’utilisation la plus évidente de cette base de données est peut-être de croiser les données personnelles des utilisateurs avec les fonctions des installations aux adresses utilisées pour les commandes – en d’autres termes, pour trouver des espions et des soldats.

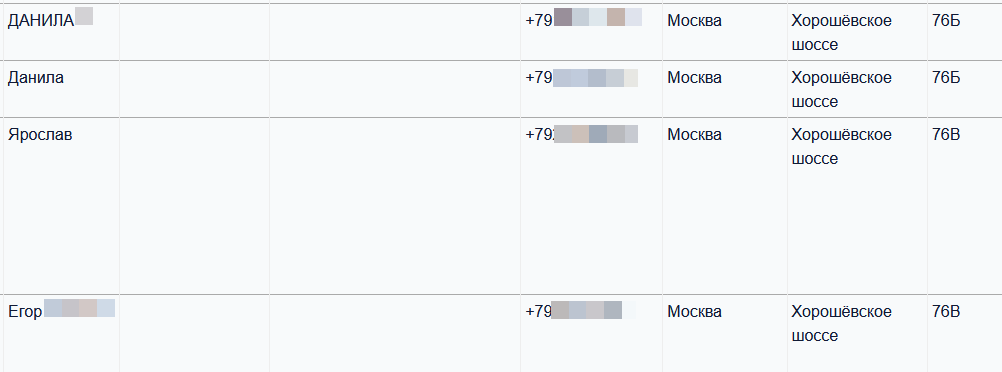

Commençons par quelque chose de simple : l’adresse du siège du GRU à Moscou, à Khoroshovskoye Shosse 76.

La recherche de cette adresse donne quatre résultats (deux chacun pour deux utilisateurs différents nommés Danila). Ce ne sont là que quelques résultats pour ce qui est une grande installation, suggérant soit une retenue de la part du personnel du GRU, soit un certain nombre d’options de restauration accessibles à pied à proximité.

Quatre commandes envoyées au siège du GRU dans le nord-ouest de Moscou

Nous ne pouvons pas attribuer la même retenue ou le même choix d’options alimentaires au CSF.

La recherche du centre d’opérations spéciales du FSB dans la banlieue moscovite de Balashikha donne 20 résultats. L’une des raisons à cela pourrait être l’emplacement plus éloigné de cette installation, par rapport au siège plus central du GRU. Ces résultats contiennent souvent des instructions détaillées sur la façon dont le livreur doit acheminer la nourriture à l’utilisateur ; un utilisateur a écrit : « Montez jusqu’aux trois barrières de flèche près de la cabine bleue et appelez. Après l’arrêt pour le bus 110 jusqu’à la fin ».

Un autre utilisateur a écrit : « Territoire fermé. Montez au point de contrôle. Appelez [numéro] dix minutes avant votre arrivée ! » Ce numéro est probablement un deuxième numéro lié au même utilisateur.

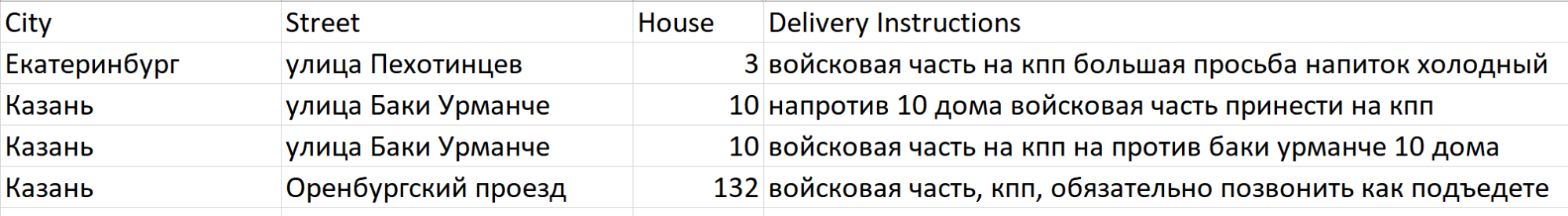

Une sélection d’ordres envoyés au Centre d’opérations spéciales du FSB dans une banlieue de Moscou

Pêcher des adresses intéressantes

En plus de rechercher des adresses connues qui présentent déjà un intérêt – bases militaires, bureaux du FSB et du GRU, etc. – vous pouvez également rechercher parmi les instructions de livraison pour pêcher de nouveaux endroits qui pourraient valoir la peine d’être fouillés. Par exemple, en recherchant войсковая часть (unité militaire) dans le champ des instructions de livraison, quelques dizaines de résultats sont apparus qui avertissaient que le lieu de livraison est une base militaire et nécessite un dépôt à un point de contrôle à l’entrée. Dans certains cas, l’utilisateur note le numéro d’unité militaire spécifique dans les instructions.

Instructions de livraison aux installations liées aux unités militaires à Kazan et Ekaterinbourg

Les fuites se poursuivent sans relâche

Cette fuite marque une autre entrée dans une longue liste de violations massives de données pour les citoyens russes, dont certaines des plus importantes comprennent des données d’immatriculation de véhicules, des informations sur les utilisateurs de la plate-forme de médias sociaux (VK) et des dossiers de voyage aérien complets.

Des flux constants de données sortent de Russie pour un certain nombre de raisons, mais les plus évidentes incluent la petite corruption, l’erreur humaine omniprésente et les propres lois de surveillance globales de l’État qui se retournent contre eux.

Suite à l’adoption des « lois Yarovaya » en 2016, les opérateurs de télécommunications russes ont été tenus de conserver les données des clients. Ces données étaient destinées uniquement aux services de sécurité, mais sont également souvent vendues illégalement à des acheteurs en ligne. Ainsi, une loi visant à renforcer le FSB et d’autres services de sécurité a été utilisée contre eux lorsque des journalistes et d’autres organes d’enquête acquièrent les données de télécommunications conservées des agents du FSB pour révéler des actes répréhensibles.

Avec l’augmentation des cyberattaques de la part d’organisations de pirates informatiques ukrainiennes et pro-ukrainiennes, nous devrions nous attendre à voir davantage de bases de données gouvernementales et de clients divulguées, dont certaines peuvent être utiles pour enquêter sur des questions d’intérêt public.

Recherches supplémentaires de Michael Sheldon, Logan Williams et l’équipe technique d’enquête de Bellingcat

Correction : cette histoire indiquait initialement que les mots de passe faisaient partie des fuites de Yandex Food alors qu’ils ne l’étaient pas. Le texte a été mis à jour pour refléter cela.